Jako spotřebitelé se zároveň stáváme i odborníky na relativní význam značek – ať již půjde o automobily, elektrické nářadí nebo jen takový sáček s polévkou. Aby si firmy vybudovaly, rozvíjely a také udržely své renomé, investují spoustu peněz a my se pak z pozice zákazníka také rozhodujeme, které značce budeme věřit. Konkrétní důvody vedoucí k takové volbě se ovšem různí. Může nás např. oslovit prezentovaný životní styl, příp. se bude také jednat o praktičtější otázky spojené s kvalitou, odolností či hodnotou.

Značku však nemusí budovat pouze výrobci spotřebního zboží. Identita se bude rovněž týkat průmyslových, komerčních nebo zdravotnických výrobků. Marketingoví specialisté jsou zběhlí v komunikaci, včetně postupů směřujících k posilování značky, a podnikají aktivní kroky k tomu, aby ji za každou cenu chránili. Hodnota značky kromě toho zahrnuje i její pověst, důvěryhodnost a společenský význam, tedy rysy, na které v globálním měřítku odkazuje logo firmy. Pokud se nějaká jiná společnost pokusí takové logo nebo značku kopírovat či napodobit, dočká se okamžité reakce.

Kromě marketingových záležitostí spojených s danou značkou je produkty a služby rovněž nutné zabezpečit. V globálním měřítku se totiž padělání stalo závažným problémem. Prakticky vše, od bateriových sad k elektrickému nářadí přes elektronické součástky, e-cigarety nebo náplně do tiskáren až po přislušenství pro medicínská zařízení se bezohlednými podvodníky kopíruje.

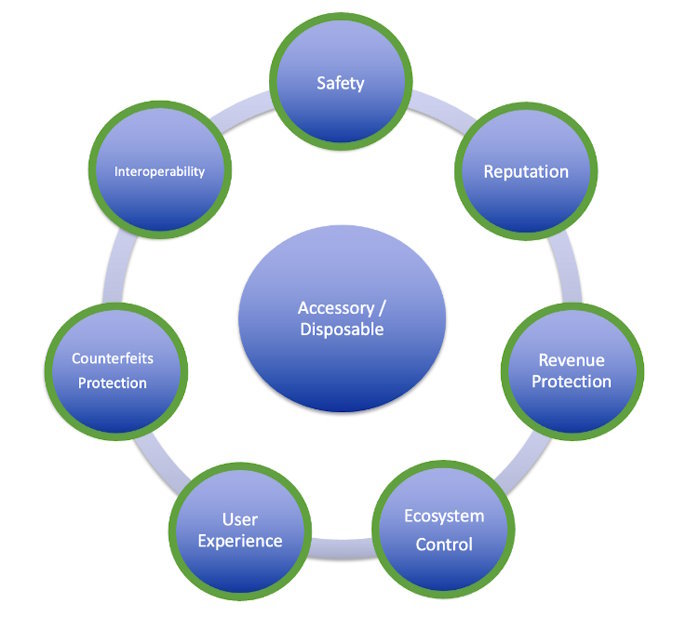

Aby dnes výrobci své zákazníky chránili před padělaným zbožím, používají k tomu šifrovací postupy sloužící k ověřování pravosti. Hned několik důvodů pro jejich zapracování nám ilustruje obr. 1.

Jednou z prvních oblastí, kde se šifrované ověřování začalo používat, byly baterie pro přenosné elektrické nářadí. Spotřebitelé si brzy všimli, že podvržené produkty sice vypadají stejně jako originální baterie, ale nevydrží zase tak dlouho, bývají poruchové a znamenají též i riziko vzniku požáru. Šifrované potvrzení pravosti je vhodné pro jakýkoli produkt s vestavným systémem a ideální bude právě pro aplikace s vyměnitelným a vzájemně zaměnitelným příslušenstvím či spotřební zboží na jedno použití.

Obr. 1 Některé z celé řady důvodů k implementaci šifrovaného potvrzování pravosti, bez kterého se u spousty produktů jednoduše neobejdeme (zdroj: Microchip)

Jednoduchou autentizaci mohou vývojáři snadno přidat do většiny elektronických návrhů. Napájení pro zařízení bude v ideálním případě zajišťováno akumulátorem a kontaktní metodou, řekněme mezi příručním elektrickým nářadím a sadou nabíjecích baterií. K přenosu dat pak dochází protřednictvím vodičů napájecí části. Ověřování lze provádět díky výměně hesla v režii výrobce, a to mezi ruční částí (host) a bateriovou sadou (příslušenství). Jakmile však protistrana nebo podvodník takové heslo na základě analýzy datového přenosu získají, neautorizovanému kopírování příslušenství nestojí nic v cestě. Bezpečnější způsob pak spočívá v umístění tajného kódu do zajištěného integrovaného obvodu v daném příslušenství, zatímco k rozhodnutí o pravosti využijeme protokolu se kterým na výzvu obdržíme i reakci. K dispozici již máme zavedené šifrovací algoritmy se kterými je takový proces bezpečný. Tvoří zde základ dvou šifrovacích metod sloužících k ověřování prostřednictvím výzvy a reakce – symetrických a také asymetrických.

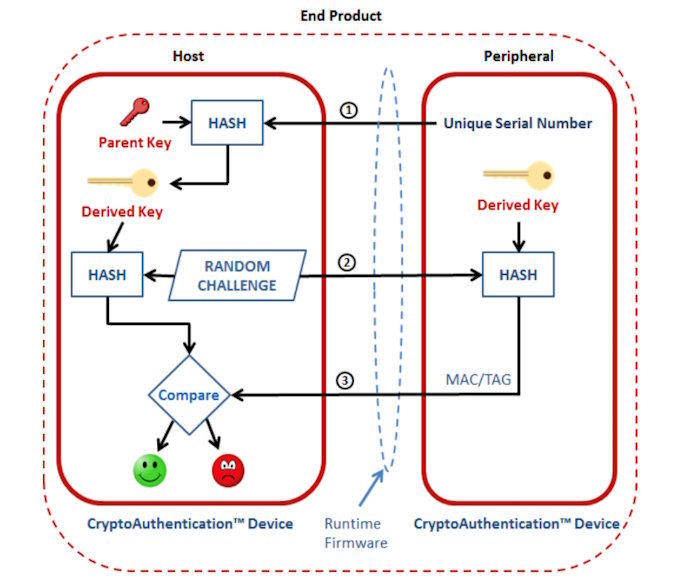

Na obr. 2 vidíme symetrické kryptografické řešení výše zmíněného typu, založené na tajném klíči sdíleném mezi zařízením host a periferním příslušenstvím. Na začátku, během výroby produktu a procesu označovaného jako „provisioning“, je z ústředního klíče společně se sériovým číslem koncového produktu vytvořen tajný klíč. Hashovací funkce poté vytváří odvozený klíč, který bude jedinečný pro každé periferní příslušenství koncového produktu. Jakmile vše zákazník použije, host generuje výzvu s nahodilým číslem směřující k příslušenství. Očekávanou odezvou pak bude digitální podpis vypočítaný z nahodilého čísla a tajného klíče. Na straně host systému probíhá stejný proces a pokud se oba výsledky shodují, lze příslušenství považovat za originální. Bezpečnostní – hashovací algoritmy, jako jsou SHA-2 a SHA-3, tvoří v rámci oboru standardní metody, které zveřejňuje a také spravuje americký institut NIST (National Institute of Standards and Technology).

Obr. 2 K ověřování pravosti periferního příslušenství na základě diverzifikovaného tajného klíče a symetrické kryptografie (zdroj: Microchip)

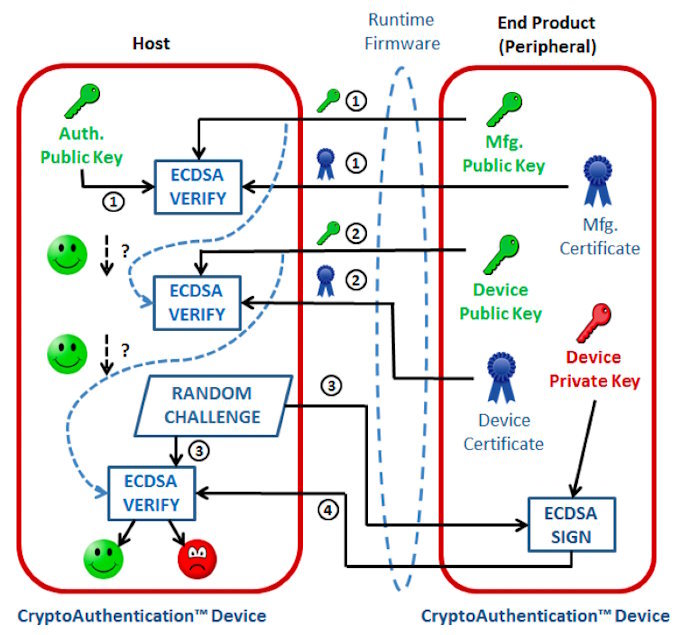

Alternativní způsob pak používá asymetrickou kryptografii, přidávající řídicí možnosti ekosystému třetí strany. Metoda zde staví na dvojici klíčů – veřejných a také privátních, kdy také běžně hovoříme o PKI (public key infrastructure), viz obr. 3. Privátní klíč se nachází uvnitř příslušenství v integrovaném obvodu pro ověřování pravosti, zatímco host zde používá veřejný klíč. Jak již naznačuje samotný název, veřejný klíč lze odhalit, aniž by to ohrozilo bezpečnost či autentičnost privátního klíče pro dané příslušenství.

Obr. 3 Asymetrická šifrovací metoda k ověřování pravosti využívá algoritmů ECDSA (elliptic curve digital signature algorithm), digitálních certifikátů, veřejných a také privátních klíčů (zdroj: Microchip)

Více informací na téma symetrických či asymetrických postupů (provisioning) a také šifrovacího procesu sloužícího k prokazování pravosti naleznou zájemci na stránkách firmy Microchip.

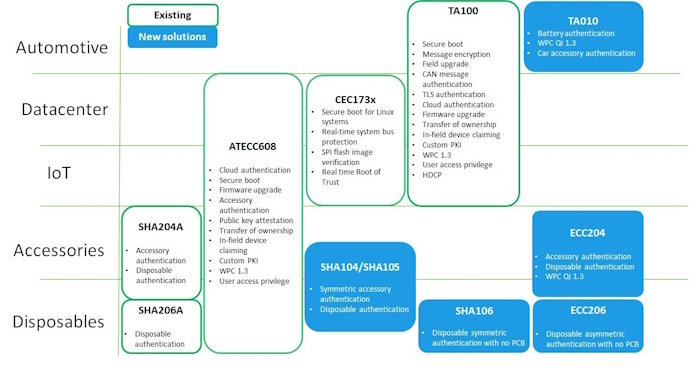

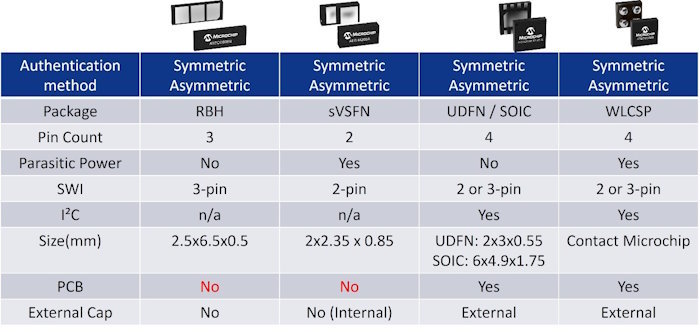

Na obr. 4 vidíme řadu integrovaných obvodů od společnosti Microchip, určených pro bezpečnou autentizaci, které jsou dále roztříděny dle aplikací. Příklady zde zahrnují ATECC608, sérii SHA 104, SHA 105 a SHA106 nebo ECC204 a ECC206.

Obr. 4 Řada integrovaných obvodů CryptoAuthenticationTM firmy Microchip (zdroj: Microchip)

ATECC608 zde vystupuje jako předem připravený bezpečnostní prvek, integrovaný obvod navržený tak, aby se přizpůsobil celé řadě aplikací – od datových center až po internet věcí. Bezpečně zde ukládá tajné, veřejné či privátní klíče a digitální certifikáty. Komunikace s host systémem je zajištěna prostřednictvím standardní sériové sběrnice I2C nebo rozhraní SWI (single wire interface).

Rostoucí požadavky na šifrované ověřování pravosti přichází také z oblasti medicíny a zdravotnické péče. Častější používání léků balených v sáčcích, jednorázových sond pro diagnostiku nebo též náplastí na jedno použití – to vše si bude žádat autentizaci. Lékaři tak budou mít nejen jistotu, že medikace či příslušenství pochází z legitimního zdroje, ale rovněž se tím potvrzují správné léky, včetně jejich dávkování. Zmíněné postupy mohou být vyžadovány i při zajišťování shody s regulačními předpisy v medicíně nebo u dalších klinických procesů. Jiné příklady aplikací, které bývají omezené prostorem a také cenou, zahrnují e-cigarety, kosmetiku nebo elektronické karty u elektrokol.

Pro účely symetrického šifrovaného potvrzování pravosti jsou v nabídce prvků CryptoAuthenticationTM od firmy Microchip obvody SHA104 a také SHA105, které využijeme v případě příslušenství či jednorázových aplikací. Vývojářům nabízí 128bitové symetrické kryptografické zabezpečení. Mimořádně kompaktní integrované obvody komunikují prostřednictvím I2C nebo SWI a v režimu spánku odebírají přibližně 130 nA. Dostaneme je v pouzdrech s osmi nebo jen třemi vývody (napájení, data – SWI a zem), takže se budou hodit zejména pro aplikace, ve kterých musíme šetřit místem. ECC204 dále přichází s hardwarovou podporou ECDSA, SHA-256 a také HMAC (hash message authentication code) pro asymetrická řešení.

Obr. 5 nám ilustruje kompaktní symetrické a také asymetrické obvody CryptoAuthenticationTM firmy Microchip. Prvky vynikají miniaturním provedením a lze je používat i bez desky plošného spoje, což také výrazně zjednodušuje jejich začlenění v různých spotřebních a jednorázových doplňcích.

Obr. 5 Integrované obvody CryptoAuthenticationTM vhodné pro drobná řešení, bez nutnosti desky plošného spoje a také s parazitním napájením (zdroj: Microchip)

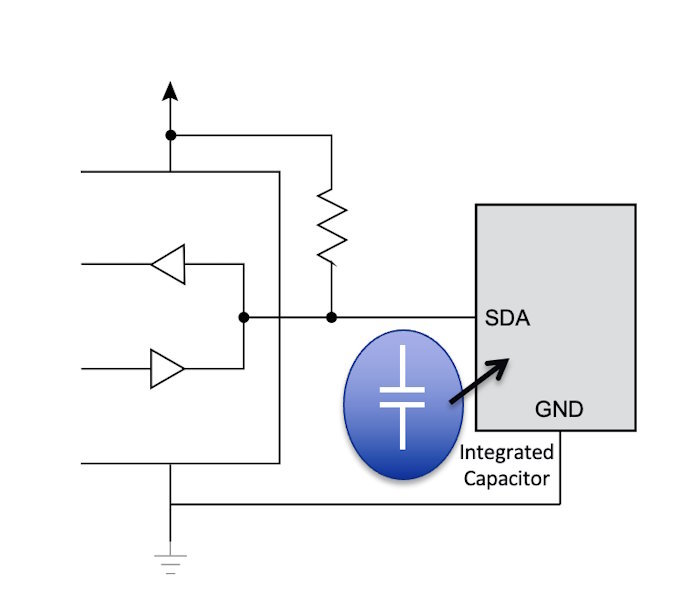

Obvody SHA106 a také ECC206 snižují počet vývodů na pouhé dva piny, když vyžadují jednovodičové rozhraní SWI společně se zemí. Jednoduchost zmíněného prvku pro šifrované ověřování pravosti se dvěma vývody plyne z obr. 6. Napájení bude získáváno sběrem prostřednictvím SWI a integrovaného kondenzátoru, který je dost velký na to, aby zajistil energii pro autentizační proces. Bez nutnosti desky nám rovněž klesají náklady, zatímco pole působnosti raketově poroste.

Obr. 6 Dvouvývodové integrované obvody CryptoAuthenticationTM SHA206 a ECC206 od společnosti Microchip zahrnují vnitřní kapacitu pro ukládání energie získané parazitní cestou se kterou součástku rovněž i napájíme (zdroj: Microchip)

Drobné šifrovací obvody s vlastním napájením slibují posunout hranice při prokazování pravosti jednorázového spotřebního zboží nebo i příslušenství. Kromě výše zmiňovaných prvků CryptoAuthenticationTM firma Microchip dále nabízí vývojové desky, referenční návrhy a také komplexní bezpečnostní platformu – návrhovou sadu, která pokrývá vše od procesu provisioning na straně výrobce až po nasazení.

Odkazy: